L’équipe Kroll CTI a identifié une campagne exploitant un nouveau malware, étroitement lié à BABYSHARK, précédemment attribué au groupe APT Kimsuky (KTA082).

Ce malware a été utilisé dans une tentative de compromission, rapidement détectée et neutralisée par l’équipe Kroll Responder. L’attaque a débuté par l’exploitation d’une vulnérabilité récemment résolue dans le logiciel de bureau à distance ScreenConnect, élaboré par ConnectWise.Récemment corrigées dans ConnectWise ScreenConnect, ces vulnérabilités ont été exploitées par de nombreux acteurs malveillants en raison de leur facilité d’exploitation.

CVE-2024-1709 (CVSS: 10) permet le contournement de l’authentification en raison d’un filtrage de chemin insuffisant. Cette vulnérabilité autorise l’ajout de n’importe quelle chaîne après l’extension pour contourner l’authentification.

CVE-2024-1708 (CVSS: 8.4) constitue une vulnérabilité de traversée de chemin, permettant à un attaquant d’exécuter du code à distance sur le serveur ScreenConnect.

Ensemble CVE-2024-1709 et CVE-2024-1708 permettent à un acteur malveillant d’effectuer une authentification post-exécution de code à distance.

Détails techniques :

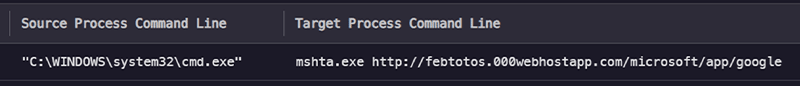

L’attaquant a acquis l’accès au poste de travail de la victime en exploitant l’assistant de configuration exposé de l’application ScreenConnect. Ils ont ensuite utilisé leur accès ‘pratique au clavier’ pour exécuter cmd.exe, lançant mshta.exe avec une URL vers un malware basé sur Visual Basic (VB).

L’équipe Kroll CTI a effectué une recherche sur VirusTotal pour ce domaine, constatant que d’autres entités ont été impactées par des campagnes utilisant la même destination…

En savoir plus sur : Kroll.com