Une vulnérabilité critique d’injection SQL non authentifiée a été détectée dans Ultimate Member, un plugin WordPress prisé avec plus de 200 000 installations actives. La faille, référencée sous le code CVE-2024-1071, affiche un score CVSS de 9,8, soulignant son caractère hautement grave et le risque sérieux qu’elle présente pour les sites web exploitant ce plugin largement répandu.

Christiaan Swiers a découvert et signalé la vulnérabilité de manière responsable grâce au programme Wordfence Bug Bounty, remportant ainsi une prime de 2 063,00 $ lors de cette initiative généreuse.

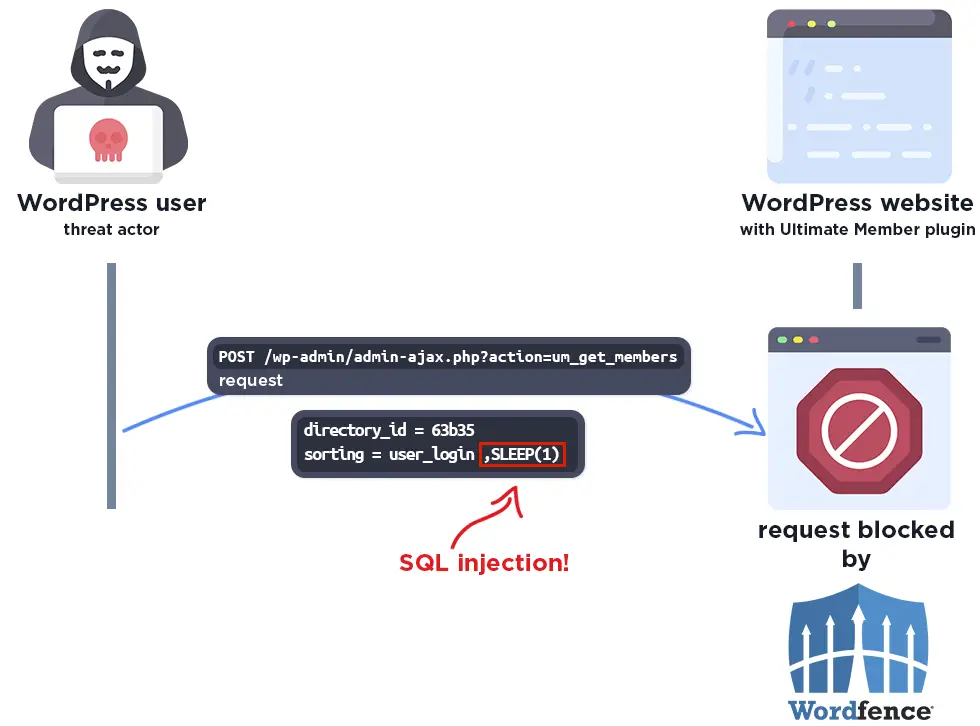

« La CVE-2024-1071 se manifeste dans les versions 2.1.3 à 2.8.2 du plugin Ultimate Member. La faille est enracinée dans une mise en œuvre non sécurisée de la fonction de requête utilisateur du plugin, spécifiquement à travers le paramètre « sorting ». En raison d’un échappement et d’une préparation insuffisants des requêtes SQL, ce paramètre devient une vulnérabilité, permettant aux attaquants non authentifiés de manipuler et d’injecter des commandes SQL additionnelles. Ces actions malveillantes peuvent entraîner l’extraction d’informations sensibles de la base de données, notamment des hachages de mots de passe.

En savoir plus sur : Securityonline.info